¿Tus usuarios pueden ejecutar scripts desde el escritorio o la carpeta de descargas?

Si la respuesta es sí, estás dejando una puerta abierta a los atacantes. Los scripts con extensiones como .vbs, .js, .bat o .ps1 son comúnmente utilizados para iniciar ataques, especialmente a través de campañas de phishing o archivos adjuntos maliciosos. Esta vulnerabilidad puede explotarse fácilmente si no se aplican restricciones adecuadas.

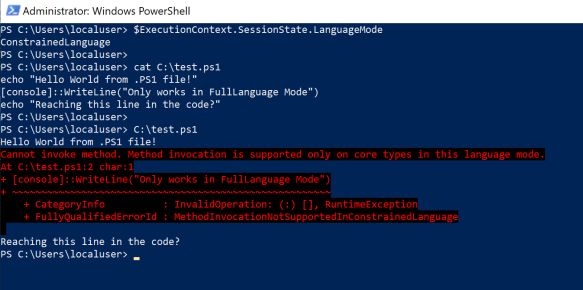

Aquí te explicamos cómo mitigar este riesgo de forma eficaz utilizando AppLocker y/o Software Restriction Policies (SRP) en entornos Windows.

🧠 Resumen

Las extensiones de script son uno de los vectores más comunes en la fase inicial de un ataque. Permitir su ejecución desde ubicaciones como el escritorio o la carpeta de descargas facilita la ejecución de malware sin intervención administrativa.

🔐 Bloquear estos scripts fuera de rutas confiables reduce drásticamente la superficie de ataque.

Herramientas clave:

- AppLocker: Permite un control granular por editor, ruta, hash o tipo de archivo. Ideal para entornos con Windows Enterprise o Education.

- SRP (Software Restriction Policies): Alternativa funcional para versiones de Windows que no soportan AppLocker. Ofrece un control más básico pero efectivo.

⚙️ Configuración paso a paso

✅ 1. Configurar SRP para bloquear scripts

SRP permite establecer restricciones sobre la ejecución de archivos basadas en rutas, extensiones o zonas.

Pasos:

- Abre una GPO nueva o existente.

- Navega a:

Configuración del equipo > Configuración de Windows > Configuración de seguridad > Directivas de control de aplicaciones > Directivas de restricción de software - Habilita la política y define el nivel de seguridad predeterminado como

No permitido. - En “Reglas adicionales”, agrega las siguientes entradas como reglas de denegación:

%UserProfile%\*.vbs%UserProfile%\*.js%UserProfile%\*.bat%UserProfile%\*.ps1%UserProfile%\Downloads\*.ps1, etc.

Tip: También puedes bloquear rutas como

%Temp%o%AppData%si no se usan con fines legítimos en tu entorno.

✅ 2. Configurar AppLocker (opción avanzada)

Disponible solo en Windows Enterprise y Education. AppLocker proporciona un control más refinado sobre qué se puede ejecutar, y desde dónde.

Pasos:

- En la GPO, dirígete a:

Configuración del equipo > Políticas > Configuración de Windows > Configuración de seguridad > Directivas de control de aplicaciones > AppLocker - Crea reglas para:

- Scripts:

.vbs,.js,.ps1 - Executable Rules: Para controlar

.exeno autorizados

- Scripts:

- Establece reglas “Allow” únicamente para ubicaciones seguras como:

%SystemRoot%%ProgramFiles%- (Opcional)

%ProgramData%si es necesario

- Elimina cualquier regla “Allow” genérica para usuarios o rutas inseguras.

✅ 3. Activar el servicio Application Identity

Para que AppLocker funcione correctamente, el servicio Application Identity debe estar activo:

sc config AppIDSvc start=auto

sc start AppIDSvc

✅ 4. Monitorear actividad y eventos

Tanto SRP como AppLocker generan eventos útiles para auditoría y detección.

SRP:

- Evento 865: Ejecución permitida

- Evento 866: Ejecución bloqueada

AppLocker:

- ID 8003: Ejecución permitida

- ID 8004: Ejecución denegada

📊 Puedes usar PowerShell para revisar eventos rápidamente:

Get-WinEvent -LogName "Microsoft-Windows-AppLocker/EXE and DLL"

🔎 ¿Qué puedes detectar?

- Intentos de ejecución de scripts desde carpetas inseguras como Escritorio o Descargas.

- Scripts y binarios sin firma digital que intentan ejecutarse fuera de las rutas permitidas.

- Actividades sospechosas como usuarios copiando herramientas administrativas (e.g.,

cmd.exe,regedit.exe) a ubicaciones personales para ejecutarlas desde allí. - Comportamiento típico de malware tipo Living-Off-The-Land (LOLbins).

🛡 Aplicaciones prácticas para el Blue Team

Implementar estas medidas permite:

- Prevención proactiva de ejecución de malware antes de que afecte al sistema.

- Reducción del riesgo de infección por adjuntos maliciosos en correos.

- Control sobre técnicas de persistencia y ejecución lateral.

- Alertas personalizadas en tu SIEM basadas en eventos denegados de AppLocker o SRP.

- Mayor visibilidad sobre el uso de scripts en estaciones de trabajo.

🎯 Conclusión

Restringir la ejecución de scripts en ubicaciones no confiables es una de las medidas más efectivas y subestimadas en ciberseguridad defensiva. Muchos ataques exitosos comienzan con un simple archivo de script ejecutado desde Descargas o el Escritorio.

Ya sea mediante SRP, como solución básica pero poderosa, o con AppLocker, para entornos con mayores requerimientos de control, implementar estas políticas puede marcar una gran diferencia en la protección de tu infraestructura.