Publicado enCyberseguridad Linux Networking

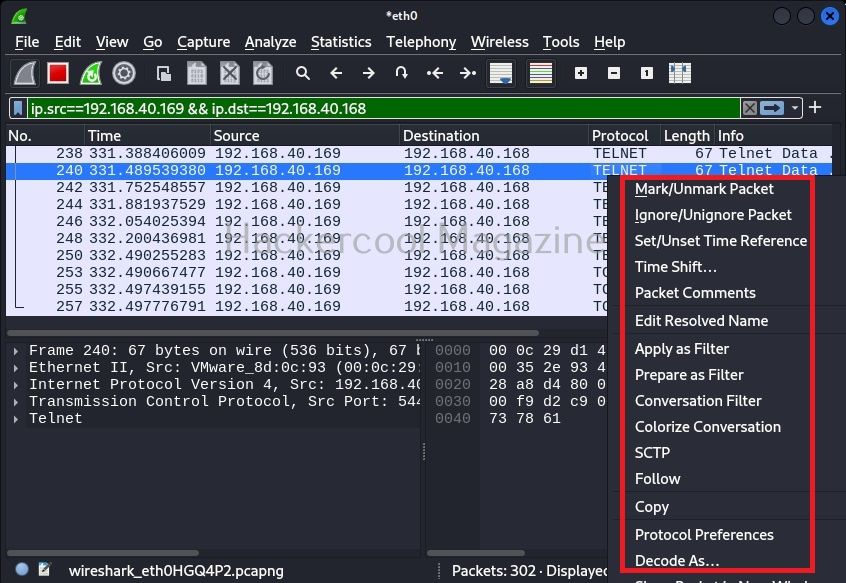

Wireshark: La lupa que revela TODO lo que pasa en tu red

¿Quieres ver lo que realmente ocurre en tu red? No hablamos de luces parpadeando ni de barras de actividad: hablamos de los paquetes, de la comunicación cruda, de la verdad…