🔐 BitLocker en Entornos Corporativos: Seguridad Real con Gestión Inteligente

¿Piensas que activar BitLocker en los equipos es suficiente para proteger la información sensible? La realidad es que el verdadero valor del cifrado no está solo en encenderlo, sino en cómo lo gestionas, supervisas y automatizas dentro de una estrategia integral de seguridad.

🔍 Resumen Ejecutivo

BitLocker, el sistema de cifrado de disco nativo de Windows, proporciona una capa crítica de protección frente a pérdida o robo de equipos. Sin embargo, en entornos corporativos, su eficacia depende totalmente de una implementación centralizada, política de control adecuada y una estrategia de recuperación sólida.

Gestionar claves de recuperación, prevenir desactivaciones no autorizadas, auditar eventos y centralizar alertas son prácticas indispensables para mantener la protección activa y verificable.

🛠 Mejores Prácticas de Configuración y Gestión Corporativa

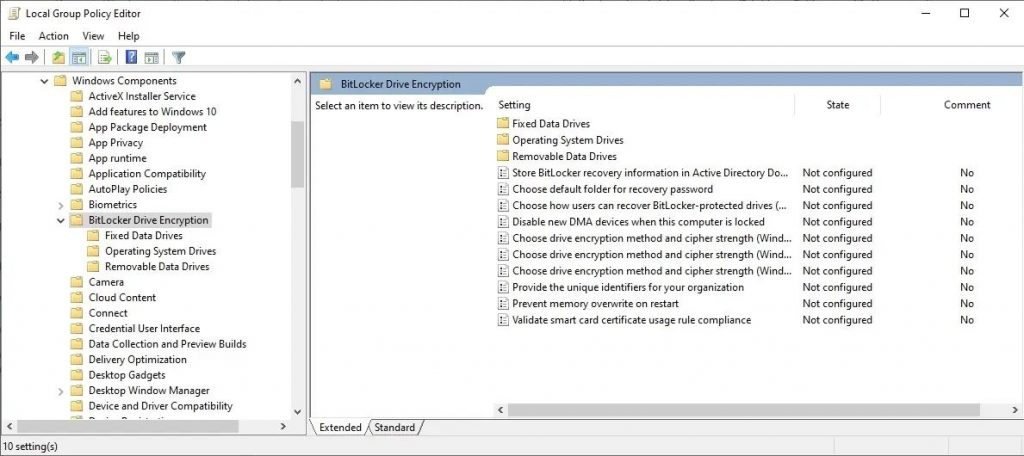

✅ 1. Implementa BitLocker mediante Políticas de Grupo (GPO)

Asegura una configuración uniforme y resistente a manipulaciones manuales.

- Ruta GPO:

Configuración del equipo > Plantillas administrativas > Componentes de Windows > Cifrado de unidad BitLocker - Requerir TPM + PIN para proteger contra accesos físicos.

- Prohibir el almacenamiento de claves en unidades USB.

- Forzar cifrado completo del volumen antes del inicio.

✅ 2. Centraliza el Almacenamiento de Claves de Recuperación

Las claves deben almacenarse automáticamente en:

- Active Directory (equipos unidos a dominio).

- Azure AD (Entra ID) en entornos modernos o híbridos.

Comando PowerShell para ver claves:

manage-bde -protectors -get C:✅ 3. Evita la Desactivación de BitLocker por el Usuario

Protege las políticas contra cambios manuales:

- GPO recomendada: No permitir que los usuarios suspendan BitLocker en unidades del sistema operativo.

- Intune o MDM: Automatiza configuraciones remotas.

Ejemplo PowerShell desde Intune:

Enable-BitLocker -MountPoint "C:" -EncryptionMethod XtsAes256 -UsedSpaceOnly -TpmProtector✅ 4. Audita Eventos de BitLocker

Supervisa incidentes desde el Visor de eventos:

- Ruta: Visor de eventos > Registros de aplicaciones y servicios > Microsoft > Windows > BitLocker-API

Eventos importantes:

- ID 24620: BitLocker fue suspendido.

- ID 24588: Cambio o eliminación de protectores.

- ID 845: Fallo al desbloquear volumen cifrado.

✅ 5. Integra BitLocker con tu SIEM

Centraliza alertas de seguridad en herramientas como Sentinel, Splunk, Graylog, etc.

Alertas útiles:

- Suspensión de BitLocker sin autorización.

- Eliminación de protectores sin ticket registrado.

- Fallos reiterados en autenticación TPM.

- Equipos sin clave registrada en AD o Entra ID.

🛡 Aplicaciones para Blue Team

- Alertar automáticamente si BitLocker se desactiva sin ticket.

- Auditar laptops sin claves almacenadas centralmente.

- Integrar recuperación de claves en herramientas ITSM.

- Verificar cumplimiento en auditorías internas o externas.

🎯 Conclusión

BitLocker no es solo un botón de cifrado. Su verdadera fortaleza radica en una gestión estructurada, automatizada y auditada. En entornos corporativos, debe formar parte de una política integral de protección de endpoints, integrada con GPOs, Azure AD, Intune, herramientas SIEM y flujos de recuperación centralizados.

Implementarlo bien no solo te da seguridad… te da control, trazabilidad y cumplimiento.