✅ 1. Accede y crea tu cuenta

- Ve a: https://phishtool.com

- Puedes empezar con la versión gratuita (ideal para testeo o uso individual).

- Si eres parte de un equipo, considera su plan profesional para colaboración y automatización.

📩 2. Carga el email sospechoso

PhishTool acepta múltiples formatos:

.emlo.msg: arrástralo directamente.- Copia/pega del source code del correo (desde Outlook, Gmail, Thunderbird).

- Integración con herramientas SIEM o SOAR (en versiones avanzadas).

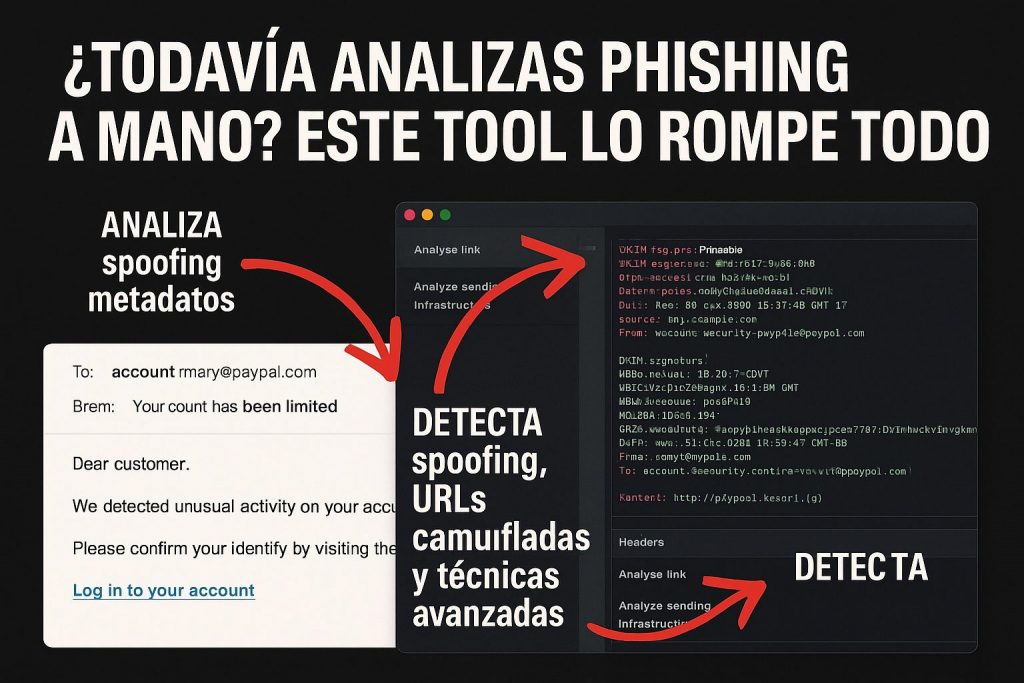

🔍 3. Análisis automático

Una vez cargado, verás 4 grandes secciones:

🧠 Header Analysis

- Descompone todos los campos SMTP.

- Marca visualmente problemas: SPF fail, DKIM inválido, hops inesperados.

🔗 Links & Attachments

- Extrae y evalúa URLs (con resolución de redirecciones).

- Calcula reputación de dominios y archivos.

- Revisa técnicas de evasión como obfuscación JavaScript o HTML.

🕵️ Threat Intelligence

- Consulta fuentes OSINT en segundo plano: VirusTotal, Talos, AbuseIPDB, URLScan, RiskIQ, etc.

- Puedes ver el historial de cada IOC detectado (dominio/IP/hash).

🧱 Investigation Flow

- Sugerencias de qué pasos seguir.

- Rutas recomendadas según el tipo de amenaza detectada.

- Muy útil si estás entrenando analistas nuevos o documentando procesos.

🧩 4. Integración con tu flujo de trabajo

🧬 Puedes conectarlo con:

- Splunk, Elastic, Microsoft Defender XDR

- MISP, TheHive, Cortex, o cualquier SOAR compatible

- Exportar como PDF, JSON, o IOC list para informes o alertas automáticas

⚙️ Automatiza investigaciones:

- Usa su API para analizar correos entrantes de forma automática.

- Conecta con plataformas de ticketing (como Jira o ServiceNow) para crear alertas accionables.

🧪 5. Casos de uso reales

| Situación | Cómo te ayuda PhishTool |

|---|---|

| Recibes un phishing con adjunto sospechoso | Extrae y analiza metadatos sin abrir el archivo |

| Alguien reporta un correo que “parece raro” | Detecta spoofing, evalúa headers y reputación |

| Tienes cientos de correos por revisar | Automatiza y prioriza por severidad |

| Quieres entrenar al equipo junior | Usa el flujo guiado y explicaciones integradas |

🧠 Consejo de profesional

Úsalo no solo para detectar, sino para documentar.

Cada análisis en PhishTool puede convertirse en una evidencia estructurada para informes de incidentes, aprendizaje interno o retroalimentación a usuarios.

🎯 Conclusión

PhishTool no reemplaza tu SIEM ni tu sandbox, pero llena un hueco crítico entre ambos.

Es como tener un analista senior enfocado 100% en correos maliciosos, disponible 24/7.